Inhaltsübersicht

Umschalten aufWas ist BLE?

BLE steht für Bluetooth Low Energy, das als Teil des Bluetooth 4.0-Standards eingeführt wurde. Es zielt darauf ab, stromsparende IoT (Internet of Things) und M2M-Anwendungen innerhalb einer kurzen Reichweite. Dies war entscheidend für die Realisierung vieler moderner IoT-Geräte, die batteriebetrieben sind. Wie klassisch Bluetooth-TechnologieBLE funktioniert in 2.4 GHz ISM (Industrial, Scientific, and Medical), wobei einige Funktionen des Vorgängers übernommen wurden, wobei der Schwerpunkt auf einem geringen Stromverbrauch liegt. Der maximale Stromverbrauch einer BLE-Anwendung liegt bei etwa 0,01 bis 0,5 Watt, bei gleicher Geschwindigkeit wie beim klassischen Bluetooth.

Der Unterschied zwischen BLE und klassischem Bluetooth

Der Hauptunterschied zwischen klassischem Bluetooth und BLE liegt im Stromverbrauch. Es gibt jedoch noch weitere wichtige Unterschiede, die auf die jeweiligen architektonischen Unterschiede zurückzuführen sind. Die Verwendung von 24-Bit-Adressen im Vergleich zur 3-Bit-Adressierung bei Classic Bluetooth ermöglicht es BLE, sich mit 20 Verbindungen gleichzeitig zu verbinden, während Classic Bluetooth nur 7 Verbindungen unterstützt.

Auch bei der zulässigen Latenzzeit von Verbindungen hat BLE gegenüber dem klassischen Bluetooth die Oberhand. Klassisches Bluetooth bietet eine Latenzzeit von nur etwa 100 ms, während BLE eine verbesserte Latenzzeit von 6 ms bietet. Trotz der verbesserten Latenzzeit kann BLE nur Geschwindigkeiten von 125 kbit/s bis 2 Mbit/s bieten, während das klassische Bluetooth Geschwindigkeiten von bis zu 3 Mbit/s ermöglicht. Außerdem kann BLE nur eine einseitige Kommunikation ohne Sprachunterstützung bieten. Klassisches Bluetooth bietet sowohl bidirektionale communication-Fähigkeit als auch Sprachunterstützung.

Wie funktioniert BLE?

Im Gegensatz zum klassischen Bluetooth, bei dem die Informationen kontinuierlich gesendet werden, sendet BLE Informationsbursts, wodurch sich die Zeit im Ruhezustand verlängert. Zu diesem Zweck verwendet BLE 40 Kanäle, die jeweils durch 2 MHz getrennt sind. Von diesen 40 Kanälen werden zunächst drei Werbekanäle die Verbindung durch das Senden von Werbepaketen aufbauen. Die restlichen 37 Kanäle werden als sekundäre Werbekanäle bezeichnet und übernehmen die Datenkommkommunikation.

Wir können drei Haupttypen von Knoten in einem BLE-Netzwerk definieren, nämlich:

- Inserent

- Scanner

- Initiator

Ein Advertiser ist ein Gerät, das Advertiser-Pakete sendet. Scanner ist das Gerät, das diese Pakete empfängt, ohne die Absicht, eine Verbindung aufzubauen. Wenn nun das Scanning-Gerät eine Verbindung aufbauen möchte, wird es als Initiator bezeichnet. Sobald eine Verbindung hergestellt ist, wird der Advertiser als Slave bezeichnet, während der Initiator als Master bezeichnet wird. Bei BLE werden jeder Master und ein Slave als Piconet bezeichnet. Ein einzelner Master kann jedoch viele Piconets mit verschiedenen Slaves gleichzeitig bilden. In gleicher Weise kann ein Slave viele Verbindungen zu mehr als einem Master haben.

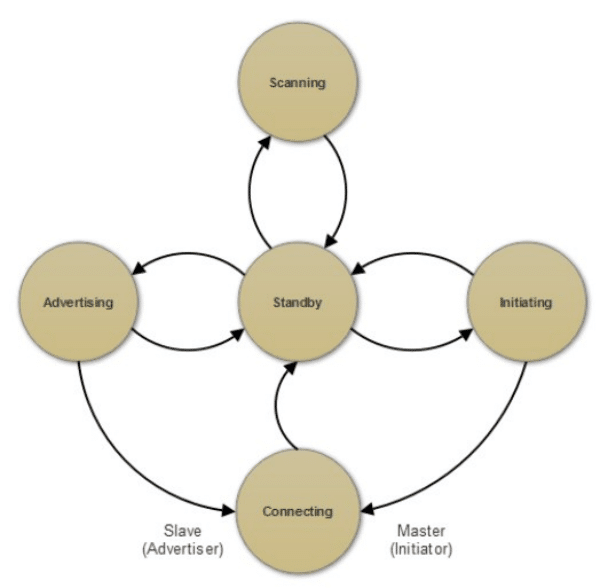

Zustandsdiagramm

Der BLE-Betrieb wird anhand von fünf Verbindungszuständen genau erklärt, die verschiedene Phasen des Verbindungsaufbaus definieren. Diese Zustände sind wie folgt:

- Zustand der Werbung: In dieser Phase senden die Geräte Werbepakete auf Werbekanälen.

- Zustand des Scannens: In dieser Phase empfangen die Geräte Werbepakete, ohne die Absicht, eine Verbindung aufzubauen.

- Initiierender Zustand: In dieser Phase beabsichtigt ein Gerät, als Reaktion auf die eingehenden Werbepakete eine Verbindung aufzubauen.

- Standby-Zustand: In dieser Phase sind die Geräte nicht verbunden.

- Zustand "Verbunden": In dieser Phase wird eine Verbindung zwischen dem Inserenten (Slave) und dem Initiator (Master) hergestellt. Der Master kann nun als das zentrale Gerät angesehen werden, während der Slave das periphere Gerät ist.

BLE-Architektur

Die BLE-Architektur ähnelt strukturell der klassischen Bluetooth-Architektur, wie wir in unserem früheren Artikel beschrieben haben. Der Hauptunterschied liegt jedoch in der physikalischen Schicht der Architektur, die in zwei Modi betrieben werden kann, nämlich:

- Dualer Modus

- Einzelner Modus

Im Dual-Modus können sowohl BLE als auch klassisches Bluetooth auf der physikalischen Ebene harmonisch zusammenarbeiten. Im Einzelmodus hingegen kann nur einer von beiden arbeiten. Die Wahl zwischen den beiden Betriebsarten hängt ausschließlich von der jeweiligen Anwendung ab. In diesem Artikel werden wir uns mehr auf die Profile der BLE-Architektur als auf ihre einzelnen Komponenten konzentrieren.

Was kann Tesswave für Sie tun?

Tesswave bietet mehr als 100 Antennenprodukte an und Sie können uns für kundenspezifische Antennenlösungen kontaktieren. Nehmen Sie noch heute Kontakt mit uns auf, um ein kostenloses Angebot zu erhalten.

Sofortiges Angebot einholen

Fordern Sie ein KOSTENLOSES Angebot an und wir werden Sie innerhalb einer Stunde kontaktieren.

GAP-Profil

GAP steht für Generic Access Profile. Dieses Profil ist wichtig, um zu bestimmen, wie verschiedene Geräte miteinander interagieren. Diese Interaktionen umfassen die folgenden Aspekte:

- Werbung

- Herstellung der Verbindung

- Sicherheit

Bei der Werbung ist es wichtig, dass die Geräte Nachrichten aussenden, die Geräte erkennen und Werbedaten senden. Alle diese Vorgänge werden vom GAP-Profil übersehen. Darüber hinaus übernimmt es im Zusammenhang mit dem Verbindungsaufbau auch die Annahme einer Verbindung, die Beendigung einer Verbindung und die Verbindungsparameter. Schließlich ist es auch für die Initiierung und Erleichterung relevanter Sicherheitsmaßnahmen in den Geräten zuständig.

ATT und GATT Profil

ATT steht für Attribute Protocol und dient der Definition von Rollen für Geräte, die an der Verbindung teilnehmen. Diese Rollen werden auf der Grundlage ihrer Funktionalität nach dem Aufbau einer Verbindung definiert. Ein Server ist ein Gerät, das Dienste oder Ressourcen bereitstellt, während der Client das Gerät ist, das Ressourcen und Dienste erwartet. Es ist erwähnenswert, dass ein Slave nicht grundsätzlich immer ein Server ist, während der Master immer ein Client ist. Dies hängt von dem Zweck der Verbindung zwischen den beiden Knoten ab. Betrachten wir zum Beispiel eine Situation, in der eine BLE-Verbindung zwischen einem Armband-Tracker und einem Smartphone hergestellt wird. Wenn der Tracker die Herzschlagrate sendet, fungiert er als Server, während das Smartphone als Client fungiert. Stellen Sie sich nun vor, dass die Uhrzeit auf dem Armband angezeigt werden soll. Zu diesem Zweck wäre das Smartphone, das Zugang zum Internet hat, der Server, während das Armband der Client wäre. Das ATT-Profil bietet dem Server die Möglichkeit, Daten in einem Format zu speichern, das die verschiedenen Funktionen erleichtert. Zu diesem Zweck verwendet das ATT-Profil ein hierarchisches Datenbankmodell.

An dieser Stelle kommt GATT (Generic Attribute Profile) ins Spiel. Es ist für die Definition der Datenhierarchie im Datenbankmodell zuständig. Zu diesem Zweck verwendet es ein baumartiges Gerüst mit vier Ebenen, und zwar von oben nach unten:

- Profil: Dies bezieht sich auf den Wurzelknoten

- Dienste: Diese werden für die Organisation verschiedener Arten von Daten verwendet

- Merkmale: Diese sind die grundlegende Speichereinheit im Baumgerüst

- Wert und Deskriptoren: Wert ist ein einzelner Wert zur Definition eines Merkmals, während Deskriptoren mehrere Werte sind, die zur Definition von Merkmalen verwendet werden.

Das GATT-Profil kann anhand eines Beispiels vollständig verstanden werden. Ein Heartbeat-Tracker kann zum Beispiel folgende Profile haben:

- Profil zur Messung der Herzschlagfrequenz

- Geräteinformationsprofil

Betrachten wir nun das Profil zur Messung der Herzschlagrate, so kann dieses Profil die folgenden Dienste haben:

- Herzfrequenz-Service

- Dienstleistung Körpermessung

Jeder der oben genannten Dienste würde also unterschiedliche Merkmale mit Werten und Deskriptoren haben, wie sie vom Tracker gemessen werden. Der Herzfrequenzdienst hätte zum Beispiel Herzschlagmerkmale mit einem Wert von 69 bpm (Schläge pro Minute).

BLE-Sicherheit

Die wichtigsten Arten von Angriffen, für die BLE und das klassische Bluetooth anfällig sind, sind Lauschangriffe und Man-in-the-Middle-Angriffe. BLE verfügt über interessante Funktionen, um die Risiken dieser Angriffe zu minimieren. Diese Funktionen sind:

- Numerischer Vergleich: Hier würden zwei Endgeräte einen numerischen Wert erzeugen, der manuell validiert wird, sobald er auf beiden Geräten angezeigt wird.

- Passkey-Eingabe: Hier erzeugt das nicht initiierende Gerät einen zufälligen Seed, Nonce genannt, um die Verbindung zu authentifizieren.

- Funktioniert einfach: Hier erzeugt das nicht initiierende Gerät ein Nonce mit einem Bestätigungswert, der nach Weitergabe des Nonce mit dem Bestätigungswert des anderen Endgeräts abgeglichen wird.

- Out-of-band (OOB): Hier wird die communication über einen sekundären Kanal der communication wie Wi-Fi und NFC (Near Field Communication) gesichert.

Anwendungen von BLE

BLE ist ein guter Kandidat für stromsparende PAN (Personal Area Network) IoT- und M2M-Anwendungen. Diese Anwendungen reichen von einfachen Hausautomatisierungssystemen bis hin zu groß angelegten industriellen Anwendungen. Einige der Anwendungen von BLE sind:

- Hausautomatisierung: BLE ist zu einer beliebten Wahl geworden, wenn es um Anwendungen für die Hausautomatisierung geht. Zu diesen IoT- und intelligenten Anwendungen gehören intelligente Steckdosen, intelligente Schlösser, intelligente Leuchten und intelligente Sicherheitssensoren.

- Standortverfolgung in Innenräumen: Trotz der Verfügbarkeit von Technologien wie GPRS ist BLE aufgrund seiner Störungsresistenz eine zuverlässigere Navigationstechnik.

- Tracking-Anwendungen: BLE wird häufig in IoT-Anwendungen eingesetzt, bei denen nur kurze Informationspakete übertragen werden müssen. Dies ist wichtig für Anwendungen wie die Verfolgung von Vermögenswerten und das Flottenmanagement.

Zusammenfassend lässt sich sagen, dass wir BLE für IoT-Anwendungen in PAN-Netzwerken nutzen können, die einen geringen Stromverbrauch und eine geringe Nutzlast erfordern.

BLE-Leuchten

BLE-Beacons sind kleine Sendegeräte, die die BLE communication-Technologie nutzen, um kurze Nachrichtenbursts an hörende Geräte zu senden. Es handelt sich um unidirektionale, batteriebetriebene Geräte, die häufig in Proximity-Marketing-Anwendungen und anderen IoT-Anwendungen zur Nachverfolgung eingesetzt werden. Derzeit gibt es zwei bekannte Anbieter von BLE-Beacons, nämlich:

- Eddystone von Google

- iBeacon von Apple

Schlussfolgerung

BLE wird häufig in PAN IoT-Anwendungen mit geringem Stromverbrauch verwendet, die sich hauptsächlich auf Hausautomatisierungsanwendungen, Tracking-Geräte und Proximity-Marketing-Anwendungen konzentrieren. Mit zunehmender Unterstützung für BLE ist es ein guter Kandidat für IoT-Anwendungen, der in Ihrer Auswahl ganz oben stehen sollte.